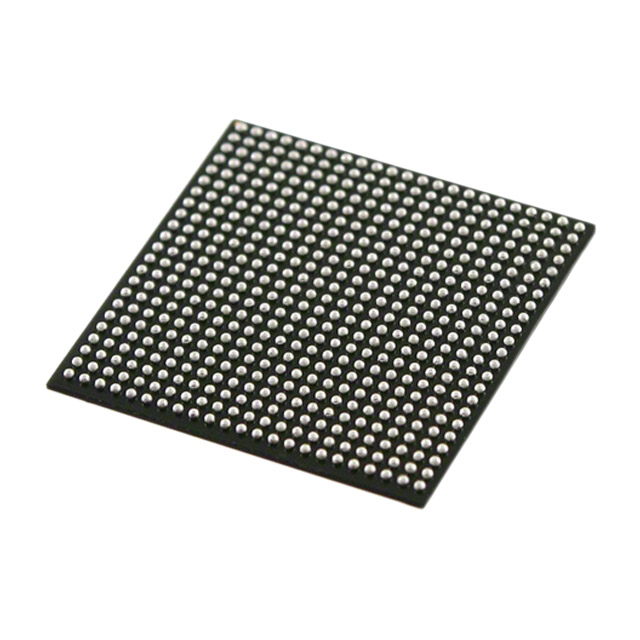

ชิ้นส่วนอิเล็กทรอนิกส์ XCVU13P-2FLGA2577I ชิป Ic วงจรรวม IC FPGA 448 I/O 2577FCBGA

คุณสมบัติของผลิตภัณฑ์

| พิมพ์ | คำอธิบาย |

| หมวดหมู่ | วงจรรวม (IC) |

| นาย | เอเอ็มดี ซีลินซ์ |

| ชุด | Virtex® อัลตร้าสเกล+™ |

| บรรจุุภัณฑ์ | ถาด |

| แพ็คเกจมาตรฐาน | 1 |

| สถานะสินค้า | คล่องแคล่ว |

| จำนวนห้องปฏิบัติการ/CLB | 216000 |

| จำนวนองค์ประกอบลอจิก/เซลล์ | 3780000 |

| บิต RAM ทั้งหมด | 514867200 |

| จำนวน I/O | 448 |

| แรงดันไฟฟ้า – อุปทาน | 0.825V ~ 0.876V |

| ประเภทการติดตั้ง | ติดพื้นผิว |

| อุณหภูมิในการทำงาน | -40°C ~ 100°C (ทีเจ) |

| แพ็คเกจ/กล่อง | 2577-บีบีจีเอ, FCBGA |

| แพคเกจอุปกรณ์ของซัพพลายเออร์ | 2577-FCBGA (52.5×52.5) |

| หมายเลขผลิตภัณฑ์ฐาน | XCVU13 |

อุปกรณ์รักษาความปลอดภัยยังคงมีการพัฒนาอย่างต่อเนื่อง

การใช้งานการรักษาความปลอดภัยของเครือข่ายรุ่นต่อไปกำลังพัฒนาอย่างต่อเนื่องและมีการเปลี่ยนแปลงทางสถาปัตยกรรมจากการสำรองข้อมูลไปสู่การใช้งานแบบอินไลน์ด้วยการเริ่มใช้งาน 5G และจำนวนอุปกรณ์ที่เชื่อมต่อเพิ่มขึ้นอย่างมาก จึงมีความจำเป็นเร่งด่วนที่องค์กรต่างๆ จะต้องทบทวนและแก้ไขสถาปัตยกรรมที่ใช้สำหรับการดำเนินการด้านความปลอดภัยข้อกำหนดด้านปริมาณงานและเวลาในการตอบสนองของ 5G กำลังเปลี่ยนแปลงเครือข่ายการเข้าถึง ขณะเดียวกันก็ต้องการความปลอดภัยเพิ่มเติมวิวัฒนาการนี้ขับเคลื่อนการเปลี่ยนแปลงด้านความปลอดภัยของเครือข่ายดังต่อไปนี้

1. ปริมาณการรักษาความปลอดภัย L2 (MACSec) และ L3 ที่สูงขึ้น

2. ความจำเป็นในการวิเคราะห์ตามนโยบายที่ขอบ/ด้านการเข้าถึง

3. การรักษาความปลอดภัยตามแอปพลิเคชันที่ต้องการปริมาณงานและการเชื่อมต่อที่สูงขึ้น

4. การใช้ AI และการเรียนรู้ของเครื่องเพื่อการวิเคราะห์เชิงคาดการณ์และการระบุมัลแวร์

5. การใช้อัลกอริธึมการเข้ารหัสแบบใหม่ที่ขับเคลื่อนการพัฒนาการเข้ารหัสหลังควอนตัม (QPC)

นอกเหนือจากข้อกำหนดข้างต้นแล้ว เทคโนโลยีเครือข่าย เช่น SD-WAN และ 5G-UPF ยังถูกนำมาใช้มากขึ้น ซึ่งจำเป็นต้องมีการแบ่งส่วนเครือข่าย ช่องทาง VPN ที่มากขึ้น และการจำแนกแพ็คเก็ตที่ลึกยิ่งขึ้นในการใช้งานความปลอดภัยเครือข่ายรุ่นปัจจุบัน ความปลอดภัยของแอปพลิเคชันส่วนใหญ่ได้รับการจัดการโดยใช้ซอฟต์แวร์ที่ทำงานบน CPUแม้ว่าประสิทธิภาพของ CPU เพิ่มขึ้นในแง่ของจำนวนคอร์และพลังการประมวลผล แต่ความต้องการปริมาณงานที่เพิ่มขึ้นยังคงไม่สามารถแก้ไขได้ด้วยการใช้ซอฟต์แวร์เพียงอย่างเดียว

ข้อกำหนดด้านความปลอดภัยของแอปพลิเคชันตามนโยบายมีการเปลี่ยนแปลงอยู่ตลอดเวลา ดังนั้นโซลูชันที่มีอยู่ทั่วไปส่วนใหญ่จึงสามารถรองรับได้เฉพาะชุดส่วนหัวการรับส่งข้อมูลและโปรโตคอลการเข้ารหัสแบบตายตัวเท่านั้นเนื่องจากข้อจำกัดเหล่านี้ของซอฟต์แวร์และการใช้งานแบบ ASIC แบบคงที่ ฮาร์ดแวร์ที่ตั้งโปรแกรมได้และมีความยืดหยุ่นจึงเป็นโซลูชันที่สมบูรณ์แบบสำหรับการนำความปลอดภัยของแอปพลิเคชันตามนโยบายไปใช้ และแก้ปัญหาความท้าทายด้านเวลาแฝงของสถาปัตยกรรมที่ใช้ NPU ที่ตั้งโปรแกรมได้อื่นๆ

SoC ที่ยืดหยุ่นมีอินเทอร์เฟซเครือข่ายที่แข็งแกร่งขึ้นอย่างสมบูรณ์ IP การเข้ารหัส รวมถึงตรรกะและหน่วยความจำที่ตั้งโปรแกรมได้เพื่อใช้กฎนโยบายนับล้านผ่านการประมวลผลแอปพลิเคชันแบบมีสถานะ เช่น TLS และเครื่องมือค้นหานิพจน์ทั่วไป

อุปกรณ์ปรับเปลี่ยนได้เป็นตัวเลือกที่เหมาะสมที่สุด

การใช้อุปกรณ์ Xilinx ในอุปกรณ์รักษาความปลอดภัยยุคหน้าไม่เพียงแต่จัดการปัญหาปริมาณงานและความล่าช้าเท่านั้น แต่ยังมีประโยชน์อื่นๆ รวมถึงการใช้เทคโนโลยีใหม่ๆ เช่น โมเดลการเรียนรู้ของเครื่อง Secure Access Service Edge (SASE) และการเข้ารหัสหลังควอนตัม

อุปกรณ์ Xilinx มอบแพลตฟอร์มที่เหมาะสำหรับการเร่งความเร็วด้วยฮาร์ดแวร์สำหรับเทคโนโลยีเหล่านี้ เนื่องจากข้อกำหนดด้านประสิทธิภาพไม่สามารถตอบสนองความต้องการในการใช้งานซอฟต์แวร์เพียงอย่างเดียวXilinx กำลังพัฒนาและอัปเกรด IP เครื่องมือ ซอฟต์แวร์ และการออกแบบอ้างอิงอย่างต่อเนื่องสำหรับโซลูชันความปลอดภัยเครือข่ายรุ่นปัจจุบันและรุ่นต่อไป

นอกจากนี้ อุปกรณ์ Xilinx ยังนำเสนอสถาปัตยกรรมหน่วยความจำชั้นนำของอุตสาหกรรมพร้อม IP การค้นหาแบบโฟลว์ ซึ่งทำให้เป็นตัวเลือกที่ดีที่สุดสำหรับการรักษาความปลอดภัยเครือข่ายและแอปพลิเคชันไฟร์วอลล์

การใช้ FPGA เป็นตัวประมวลผลการรับส่งข้อมูลเพื่อความปลอดภัยเครือข่าย

การรับส่งข้อมูลเข้าและออกจากอุปกรณ์รักษาความปลอดภัย (ไฟร์วอลล์) ได้รับการเข้ารหัสในหลายระดับ และการเข้ารหัส/ถอดรหัส L2 (MACSec) จะได้รับการประมวลผลที่โหนดเครือข่ายเลเยอร์ลิงก์ (L2) (สวิตช์และเราเตอร์)โดยทั่วไปการประมวลผลที่เกินกว่า L2 (เลเยอร์ MAC) จะรวมถึงการแยกวิเคราะห์ที่ลึกกว่า การถอดรหัสอุโมงค์ L3 (IPSec) และการรับส่งข้อมูล SSL ที่เข้ารหัสด้วยการรับส่งข้อมูล TCP/UDPการประมวลผลแพ็คเก็ตเกี่ยวข้องกับการแยกวิเคราะห์และการจำแนกแพ็คเก็ตขาเข้าและการประมวลผลปริมาณการรับส่งข้อมูลขนาดใหญ่ (1-20M) ที่มีปริมาณงานสูง (25-400Gb/s)

เนื่องจากต้องใช้ทรัพยากรการประมวลผล (คอร์) จำนวนมาก จึงสามารถใช้ NPU สำหรับการประมวลผลแพ็กเก็ตที่มีความเร็วค่อนข้างสูงกว่า แต่เวลาแฝงต่ำ การประมวลผลการรับส่งข้อมูลที่ปรับขนาดได้ประสิทธิภาพสูงนั้นไม่สามารถทำได้ เนื่องจากการรับส่งข้อมูลได้รับการประมวลผลโดยใช้แกน MIPS/RISC และกำหนดเวลาแกนดังกล่าว ขึ้นอยู่กับความพร้อมของพวกเขาเป็นเรื่องยากการใช้อุปกรณ์รักษาความปลอดภัยที่ใช้ FPGA สามารถขจัดข้อจำกัดเหล่านี้ของสถาปัตยกรรมที่ใช้ CPU และ NPU ได้อย่างมีประสิทธิภาพ

.png)